Вирус шифровальщик как вылечить и расшифровать файлы помощь по лечению. Вирус зашифровал все файлы

Количество вирусов в их привычном понимании становится все меньше, и причиной тому бесплатные антивирусы, которые добротно работают и защищают компьютеры пользователей. При этом далеко не все заботятся о безопасности своих данных, и они рискуют заразиться не только вредоносными программами, но и стандартными вирусами, среди которых наиболее распространенным продолжает оставаться «троян» (Trojan). Он может проявлять себя разными способами, но один из самых опасных – шифровка файлов. Если вирус зашифровал файлы на компьютере, вернуть данные не факт, что получится, но некоторые действенные методы имеются, и о них речь пойдет ниже.

Шифрующий вирус: что собой представляет и как действует

В сети можно найти сотни разновидностей вирусов, которые шифруют файлы. Их действия приводят к одному последствию – данные пользователя на компьютере получают неизвестный формат, который не удается открыть с помощью стандартных программ. Вот лишь некоторые из форматов, в которые могут быть зашифрованы данные на компьютере в результате действия вирусов: .locked, .xtbl, .kraken, .cbf, .oshit и многие другие. В некоторых случаях непосредственно в расширение файлов прописывается e-mail адрес создателей вируса.

В сети можно найти сотни разновидностей вирусов, которые шифруют файлы. Их действия приводят к одному последствию – данные пользователя на компьютере получают неизвестный формат, который не удается открыть с помощью стандартных программ. Вот лишь некоторые из форматов, в которые могут быть зашифрованы данные на компьютере в результате действия вирусов: .locked, .xtbl, .kraken, .cbf, .oshit и многие другие. В некоторых случаях непосредственно в расширение файлов прописывается e-mail адрес создателей вируса.

Среди наиболее распространенных вирусов, которые шифруют файлы, можно назвать Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni . Они имеют множество форм, и вирус даже может не носить название Trojan (например, CryptoLocker), но действия их практически не отличаются. Регулярно выпускаются новые версии шифрующих вирусов, чтобы создателям антивирусных приложений было сложнее бороться с новыми форматами.

Если шифрующий вирус проник на компьютер, то он обязательно себя проявит не только блокировкой файлов, но и предложением к пользователю разблокировать их за денежную плату. На экране может появиться баннер, на котором будет написано, куда требуется перевести деньги, чтобы снять блокировку с файлов. Когда такой баннер не появляется, следует поискать «письмо» от разработчиков вируса на рабочем столе, такой файл в большинстве случаев называется ReadMe.txt.

В зависимости от разработчиков вируса, расценки на дешифрацию файлов могут различаться. При этом далеко не факт, что при отправке денег создателям вируса, они пришлют обратно способ разблокировки. В большинстве случаев деньги уходят «в никуда», а способ дешифрации пользователь компьютера не получает.

После того как вирус оказался на вашем компьютере и вы увидели на экране код, который требуется отправить на определенный адрес, чтобы получить дешифратор, не стоит этого делать. Первым делом перепишите этот код на листок бумаги, поскольку новый созданный файл может также подвергнуться шифровке. После этого можно закрывать информацию от разработчиков вируса и постараться найти в интернете способ, как избавиться от шифровальщика файлов в вашем конкретном случае. Ниже мы приведем основные программы, которые позволяют удалить вирус и расшифровать файлы, но их нельзя назвать универсальными, и создатели антивирусного обеспечения регулярно расширяют список решений.

Избавиться от вируса, шифрующего файлы, довольно просто с помощью бесплатных версий антивирусов. Хорошо с вирусами, шифрующими файлы, справляются 3 бесплатных программы:

Избавиться от вируса, шифрующего файлы, довольно просто с помощью бесплатных версий антивирусов. Хорошо с вирусами, шифрующими файлы, справляются 3 бесплатных программы:

- Malwarebytes Antimalware;

- Dr.Web Cure It ;

- Kaspersky Internet Security.

Отмеченные выше приложения полностью бесплатные или имеют пробные версии. Рекомендуем воспользоваться решением от Dr.Web или Kespersky после того, как вы проверите систему при помощи Malwarebytes Antimalware. Лишний раз напомним, что устанавливать 2 или более антивирусов на компьютер одновременно не рекомендуется, поэтому перед установкой каждого нового решения необходимо удалить предыдущее.

Как мы отмечали выше, идеальным решением проблемы в данной ситуации станет подбор инструкции, которая позволяет справиться конкретно с вашей проблемой. Такие инструкции, чаще всего, размещены на сайтах разработчиков антивирусов. Ниже мы приведем несколько актуальных антивирусных утилит, которые позволяют справиться с различными видами «троянов» и другими типами шифровальщиков.

Выше приведена лишь малая часть антивирусных утилит, которые позволяют расшифровать зараженные файлы. Стоит отметить, что если вы постараетесь просто , стремясь вернуть данные, они, наоборот, будут потеряны навсегда – этого делать не стоит.

Современные технологии позволяют хакерам постоянно совершенствовать способы мошенничества по отношению к обычным пользователям. Как правило, для этих целей используется вирусное ПО, проникающее на компьютер. Особенно опасным считаются вирусы-шифровальщики. Угроза заключается в том, что вирус очень быстро распространяется, зашифровывая файлы (пользователь попросту не сможет открыть ни один документ). И если довольно просто, то куда сложнее расшифровать данные.

Что делать, если вирус зашифровал файлы на компьютере

Подвергнуться атаке шифровальщика может каждый, не застрахованы даже пользователи, у которых стоит мощное антивирусное ПО. Трояны шифровальщики файлов представлены различным кодом, который может быть не под силу антивирусу. Хакеры даже умудряются атаковать подобным способом крупные компании, которые не позаботились о необходимой защите своей информации. Итак, «подцепив» в онлайне программу шифровальщик, необходимо принять ряд мер.

Главные признаки заражения – медленная работа компьютера и изменение наименований документов (можно заметить на рабочем столе).

- Перезапустите компьютер, чтобы прервать шифрование. При включении не подтверждайте запуск неизвестных программ.

- Запустите антивирус, если он не подвергся атаке шифровальщика.

- Восстановить информацию в некоторых случаях помогут теневые копии. Чтобы найти их, откройте «Свойства» зашифрованного документа. Этот способ работает с зашифрованными данными расширения Vault, о котором есть информация на портале.

- Скачайте утилиту последней версии для борьбы с вирусами-шифровальщиками. Наиболее эффективные предлагает «Лаборатория Касперского».

Вирусы-шифровальщики в 2016: примеры

При борьбе с любой вирусной атакой важно понимать, что код очень часто меняется, дополняясь новой защитой от антивирусов. Само собой, программам защиты нужно какое-то время, пока разработчик не обновит базы. Нами были отобраны самые опасные вирусы-шифровальщики последнего времени.

Ishtar Ransomware

Ishtar – шифровальщик, вымогающий у пользователя деньги. Вирус был замечен осенью 2016 года, заразив огромное число компьютеров пользователей из России и ряда других стран. Распространяется при помощи email-рассылки, в которой идут вложенные документы (инсталляторы, документы и т.д.). Зараженные шифровальщиком Ishtar данные, получают в названии приставку «ISHTAR». В процессе создается тестовый документ, в котором указано, куда обратиться за получением пароля. Злоумышленники требует за него от 3000 до 15000 рублей.

Опасность вируса Ishtar в том, что на сегодняшний день нет дешифратора, который бы помог пользователям. Компаниям, занимающимся созданием антивирусного ПО, необходимо время, чтобы расшифровать весь код. Сейчас можно лишь изолировать важную информацию (если представляют особую важность) на отдельный носитель, дожидаясь выхода утилиты, способной расшифровать документы. Рекомендуется переустановить операционную систему.

Neitrino

Шифровальщик Neitrino появился на просторах Сети в 2015 году. По принципу атаки схож с другими вирусами подобной категории. Изменяет наименования папок и файлов, добавляя «Neitrino» или «Neutrino». Дешифрации вирус поддается с трудом – берутся за это далеко не все представители антивирусных компаний, ссылаясь на очень сложный код. Некоторым пользователям может помочь восстановление теневой копии. Для этого кликните правой кнопкой мыши по зашифрованному документу, перейдите в «Свойства», вкладка «Предыдущие версии», нажмите «Восстановить». Не лишним будет воспользоваться и бесплатной утилитой от «Лаборатории Касперского».

Wallet или .wallet.

Появился вирус-шифровальщик Wallet в конце 2016 года. В процессе заражения меняет наименование данных на «Имя..wallet» или похожее. Как и большинство вирусов-шифровальщиков, попадает в систему через вложения в электронных письмах, которые рассылают злоумышленники. Так как угроза появилась совсем недавно, антивирусные программы не замечают его. После шифрации создает документ, в котором мошенник указывает почту для связи. В настоящее время разработчики антивирусного ПО работают над расшифровкой кода вируса-шифровальщика [email protected]. Пользователям, подвергшимся атаке, остается лишь ждать. Если важны данные, то рекомендуется их сохранить на внешний накопитель, очистив систему.

Enigma

Вирус-шифровальщик Enigma начал заражать компьютеры российских пользователей в конце апреля 2016 года. Используется модель шифрования AES-RSA, которая сегодня встречается в большинстве вирусов-вымогателей. На компьютер вирус проникает при помощи скрипта, который запускает сам пользователь, открыв файлы из подозрительного электронного письма. До сих пор нет универсального средства для борьбы с шифровальщиком Enigma. Пользователи, имеющие лицензию на антивирус, могут попросить о помощи на официальном сайте разработчика. Так же была найдена небольшая «лазейка» – Windows UAC. Если пользователь нажмет «Нет» в окошке, которое появляется в процессе заражения вирусом, то сможет впоследствии восстановить информацию при помощи теневых копий.

Granit

Новый вирус-шифровальщик Granit появился в Сети осенью 2016 года. Заражение происходит по следующему сценарию: пользователь запускает инсталлятор, который заражает и шифрует все данные на ПК, а также подключенных накопителях. Бороться с вирусом сложно. Для удаления можно воспользоваться специальными утилитами от Kaspersky, но расшифровать код еще не удалось. Возможно, поможет восстановление предыдущих версий данных. Помимо этого, расшифровать может специалист, который имеет большой опыт, но услуга стоит дорого.

Tyson

Был замечен недавно. Является расширением уже известного шифровальщика no_more_ransom, о котором вы можете узнать на нашем сайте. Попадает на персональные компьютеры из электронной почты. Атаке подверглось много корпоративных ПК. Вирус создает текстовый документ с инструкцией для разблокировки, предлагая заплатить «выкуп». Шифровальщик Tyson появился недавно, поэтому ключа для разблокировки еще нет. Единственный способ восстановить информацию – вернуть предыдущие версии, если они не подверглись удалению вирусом. Можно, конечно, рискнуть, переведя деньги на указанный злоумышленниками счет, но нет гарантий, что вы получите пароль.

Spora

В начале 2017 года ряд пользователей стал жертвой нового шифровальщика Spora. По принципу работы он не сильно отличается от своих собратьев, но может похвастаться более профессиональным исполнением: лучше составлена инструкция по получению пароля, веб-сайт выглядит красивее. Создан вирус-шифровальщик Spora на языке С, использует сочетание RSA и AES для шифрования данных жертвы. Атаке подверглись, как правило, компьютеры, на которых активно используется бухгалтерская программа 1С. Вирус, скрываясь под видом простого счета в формате.pdf, заставляет работников компаний запускать его. Лечение пока не найдено.

1C.Drop.1

Этот вирус-шифровальщик для 1С появился летом 2016 года, нарушив работу многих бухгалтерий. Разработан был специально для компьютеров, на которых используется программное обеспечение 1С. Попадая посредством файла в электронном письме на ПК, предлагает владельцу обновить программу. Какую бы кнопку пользователь не нажал, вирус начнет шифрование файлов. Над инструментами для расшифровки работают специалисты «Dr.Web», но пока решения не найдено. Виной тому сложный код, который может быть в нескольких модификациях. Защитой от 1C.Drop.1 становится лишь бдительность пользователей и регулярное архивирование важных документов.

da_vinci_code

Новый шифровальщик с необычным названием. Появился вирус весной 2016 года. От предшественников отличается улучшенным кодом и стойким режимом шифрования. da_vinci_code заражает компьютер благодаря исполнительному приложению (прилагается, как правило, к электронному письму), который пользователь самостоятельно запускает. Шифровальщик «да Винчи» (da vinci code) копирует тело в системный каталог и реестр, обеспечивая автоматический запуск при включении Windows. Компьютеру каждой жертвы присваивается уникальный ID (помогает получить пароль). Расшифровать данные практически невозможно. Можно заплатить деньги злоумышленникам, но никто не гарантирует получения пароля.

[email protected] / [email protected]

Два адреса электронной почты, которыми часто сопровождались вирусы-шифровальщики в 2016 году. Именно они служат для связи жертвы со злоумышленником. Прилагались адреса к самым разным видам вирусов: da_vinci_code, no_more_ransom и так далее. Крайне не рекомендуется связываться, а также переводить деньги мошенникам. Пользователи в большинстве случаев остаются без паролей. Таким образом, показывая, что шифровальщики злоумышленников работают, принося доход.

Breaking Bad

Появился еще в начале 2015 года, но активно распространился только через год. Принцип заражения идентичен другим шифровальщикам: инсталляция файла из электронного письма, шифрование данных. Обычные антивирусы, как правило, не замечают вирус Breaking Bad. Некоторый код не может обойти Windows UAC, поэтому у пользователя остается возможность восстановить предыдущие версии документов. Дешифратора пока не представила ни одна компания, разрабатывающая антивирусное ПО.

XTBL

Очень распространенный шифровальщик, который доставил неприятности многим пользователям. Попав на ПК, вирус за считанные минуты изменяет расширение файлов на.xtbl. Создается документ, в котором злоумышленник вымогает денежные средства. Некоторые разновидности вируса XTBL не могут уничтожить файлы для восстановления системы, что позволяет вернуть важные документы. Сам вирус можно удалить многими программами, но расшифровать документы очень сложно. Если является обладателем лицензионного антивируса, воспользуйтесь технической поддержкой, приложив образцы зараженных данных.

Kukaracha

Шифровальщик «Кукарача» был замечен в декабре 2016 года. Вирус с интересным названием скрывает пользовательские файлы при помощи алгоритма RSA-2048, который отличается высокой стойкостью. Антивирус Kaspersky обозначил его как Trojan-Ransom.Win32.Scatter.lb. Kukaracha может быть удален с компьютера, чтобы заражению не подверглись другие документы. Однако зараженные на сегодняшний день практически невозможно расшифровать (очень мощный алгоритм).

Как работает вирус-шифровальщик

Существует огромное число шифровальщиков, но все они работают по схожему принципу.

- Попадание на персональный компьютер. Как правило, благодаря вложенному файлу к электронному письму. Инсталляцию при этом инициирует сам пользователь, открыв документ.

- Заражение файлов. Подвергаются шифрации практически все типы файлов (зависит от вируса). Создается текстовый документ, в котором указаны контакты для связи со злоумышленниками.

- Все. Пользователь не может получить доступа ни к одному документу.

Средства борьбы от популярных лабораторий

Широкое распространение шифровальщиков, которые признаются наиболее опасными угрозами для данных пользователей, стало толчком для многих антивирусных лабораторий. Каждая популярная компания предоставляет своим пользователям программы, помогающие бороться с шифровальщиками. Кроме того, многие из них помогают с расшифровкой документов защитой системы.

Kaspersky и вирусы-шифровальщики

Одна из самых известных антивирусных лабораторий России и мира предлагает на сегодня наиболее действенные средства для борьбы с вирусами-вымогателями. Первой преградой для вируса-шифровальщика станет Kaspersky Endpoint Security 10 с последними обновлениями. Антивирус попросту не пропустит на компьютер угрозу (правда, новые версии может не остановить). Для расшифровки информации разработчик представляет сразу несколько бесплатных утилит: , XoristDecryptor, RakhniDecryptor и Ransomware Decryptor. Они помогают отыскивать вирус и подбирают пароль.

Dr. Web и шифровальщики

Эта лаборатория рекомендует использовать их антивирусную программу, главной особенностью которой стало резервирование файлов. Хранилище с копиями документов, кроме того, защищено от несанкционированного доступа злоумышленников. Владельцам лицензионного продукта Dr. Web доступна функция обращения за помощью в техническую поддержку. Правда, и опытные специалисты не всегда могут противостоять этому типу угроз.

ESET Nod 32 и шифровальщики

В стороне не осталась и эта компания, обеспечивая своим пользователям неплохую защиту от проникновения вирусов на компьютер. Кроме того, лаборатория совсем недавно выпустила бесплатную утилиту с актуальными базами – Eset Crysis Decryptor. Разработчики заявляют, что она поможет в борьбе даже с самыми новыми шифровальщиками.

Сегодня пользователям компьютеров и ноутбуков всё чаще приходится сталкиваться с вредоносными программами, подменяющими файлы их зашифрованными копиями. По сути, это вирусы. Одним из самых опасных в этой серии считается шифровальщик XTBL. Что собой представляет этот вредитель, как попадает в компьютер пользователя и можно ли восстановить повреждённую информацию?

Что собой представляет XTBL-шифровальщик и как попадает в компьютер

Если вы обнаружили у себя на компьютере или в ноутбуке файлы с длинным названием, имеющие расширение.xtbl, то можно с уверенностью утверждать, что в систему попал опасный вирус - XTBL-шифровальщик. Он поражает все версии ОС Windows. Самостоятельно расшифровать подобные файлы практически нереально, ведь программа использует гибридный режим, при котором подбор ключа просто невозможен.

Заражёнными файлами заполняются системные каталоги. Добавляются записи в реестр Windows, автоматически запускающие вирус при каждом старте ОС.

Шифруются практически все типы файлов - графические, текстовые, архивные, почтовые, видео, музыкальные и др. Работать в Windows становится невозможно.

Как это действует? Запущенный в Windows XTBL-шифровальщик вначале сканирует все логические диски. Сюда включаются облачные и сетевые хранилища, расположенные на компьютере. В результате файлы группируются по расширению и затем шифруются. Таким образом, вся ценная информация, размещённая в папках пользователя, становится недоступной.

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Под воздействием XTBL-шифровальщика расширение файла изменяется. Теперь пользователь видит пиктограмму пустого листа и длинное название с окончанием.xtbl вместо изображения или текста в Word. Кроме того, на рабочем столе появляется сообщение, своего рода инструкция по восстановлению зашифрованной информации, требующая оплатить разблокировку. Это не что иное, как шантаж с требованием выкупа.

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Распространение XTBL-шифровальщика обычно происходит через электронную почту. В письме содержатся вложенные файлы или документы, заражённые вирусом. Мошенник привлекает пользователя красочным заголовком. Всё делается для того, чтобы послание, в котором говорится, что вы, например, выиграли миллион, было открыто. Не реагируйте на подобные сообщения, иначе есть большой риск, что вирус окажется в вашей ОС.

Есть ли возможность восстановить информацию

Можно попытаться расшифровать информацию, воспользовавшись специальными утилитами. Однако нет никакой гарантии, что вы сможете избавиться от вируса и восстановить повреждённые файлы.

В настоящее время XTBL-шифровальщик представляет несомненную угрозу для всех компьютеров с установленной ОС Windows. Даже у признанных лидеров в борьбе с вирусами - Dr.Web и Лаборатории Касперского - нет 100% решения этого вопроса.

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением.xtbl, то процесс дальнейшего заражения вполне реально прервать.

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Для загрузки безопасного режима в Window XP, 7 во время запуска системы постоянно нажимайте клавишу F8 и после появления окна меню выберите соответствующий пункт. При использовании Windows 8, 10 следует перезапустить ОС, удерживая клавишу Shift. В процессе запуска откроется окно, где можно будет выбрать необходимый вариант безопасной загрузки.

Выбор безопасного режима с загрузкой сетевых драйверов

Выбор безопасного режима с загрузкой сетевых драйверов

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Обезвреживание вредоносных файлов после проведения сканирования Windows

Обезвреживание вредоносных файлов после проведения сканирования Windows

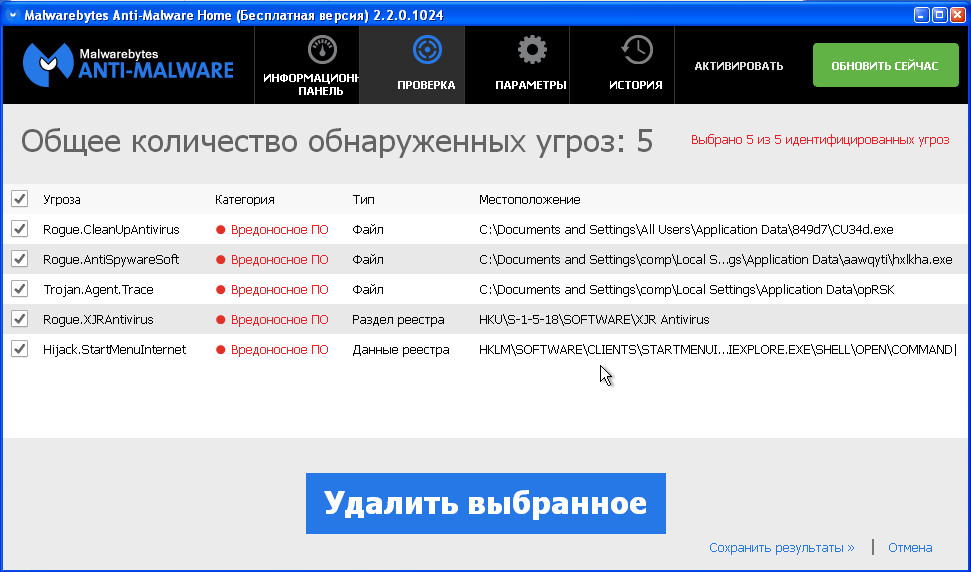

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка - Лечение и расшифровка файлов - RectorDecryptor - Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

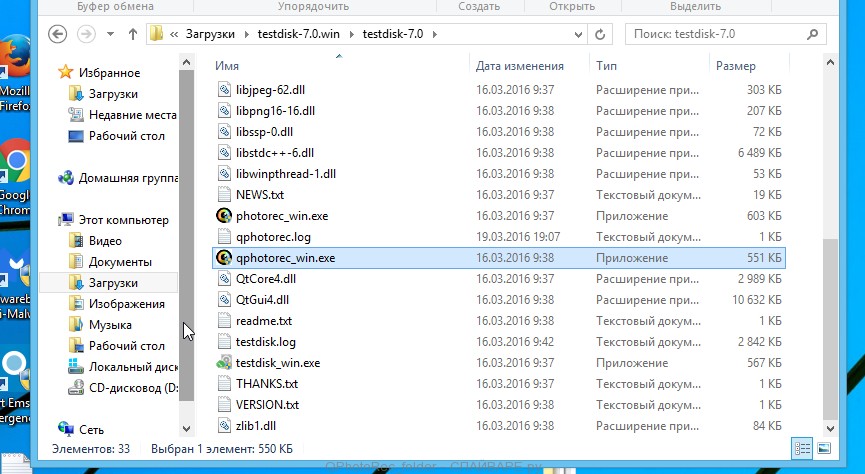

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

Программа QPhotoRec является бесплатной.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

Как расшифровать файлы - видео

Чего не следует делать

- Никогда не предпринимайте действий, в которых не вполне уверены. Лучше пригласите специалиста из сервисного центра или же сами отвезите туда компьютер.

- Не открывайте сообщения Email от неизвестных отправителей.

- Ни в коем случае не идите на поводу у злоумышленников-шантажистов, соглашаясь перечислить им деньги. Результата это, скорее всего, не даст.

- Не переименовывайте вручную расширения зашифрованных файлов и не спешите переустанавливать Windows. Возможно, получится найти решение, которое исправит ситуацию.

Профилактика

Постарайтесь установить надёжную защиту от проникновения на ваш компьютер XTBL-шифровальщика и подобных вирусов-вымогателей. К таким программам относятся:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

Несмотря на то что все они являются англоязычными, работать с такими утилитами достаточно просто. Запустите программу и выберите в настройках уровень защиты.

Запуск программы и выбор уровня защиты

Запуск программы и выбор уровня защиты

Если вам пришлось столкнуться с вирусом-вымогателем, шифрующим файлы на компьютере, то, конечно, не стоит сразу отчаиваться. Попробуйте использовать предложенные методы восстановления испорченной информации. Зачастую это даёт положительный результат. Не применяйте для удаления шифровальщика XTBL непроверенные программы неизвестных разработчиков. Ведь это может только усугубить ситуацию. По возможности установите на ПК одну из программ, предотвращающих работу вируса, и проводите постоянное плановое сканирование Windows на наличие вредоносных процессов.

Напомним:

троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 - BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса - это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих

минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том - что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский

, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку - вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar - «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

- прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

- Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

- менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

- использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус - «бич» современности и брать «бабло» с однополчан - это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 - я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» - Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке , так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение.perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал - дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.