Kaspersky лечащая утилита для зашифрованных файлов. Восстановление файлов после вируса-шифровальщика

То, что в Интернете полно вирусов, сегодня никого не удивляет. Многие пользователи воспринимают ситуации, связанные с их воздействием на системы или личные данные, мягко говоря, глядя сквозь пальцы, но только до тех пор, пока в системе конкретно не обоснуется вирус-шифровальшик. Как вылечить и расшифровать данные, хранящиеся на жестком диске, большинство рядовых юзеров не знает. Поэтому этот контингент и «ведется» на требования, выдвигаемые злоумышленниками. Но давайте посмотрим, что можно предпринять в случае обнаружения такой угрозы или для недопущения ее проникновения в систему.

Что такое вирус-шифровальщик?

Угроза такого типа использует стандартные и нестандартные алгоритмы шифрования файлов, которые полностью изменяют их содержимое и блокируют доступ. Например, открыть текстовый зашифрованный файл для чтения или редактирования, равно как и воспроизвести мультимедийный контент (графика, видео или аудио), после воздействия вируса будет абсолютно невозможно. Даже стандартные действия по копированию или перемещению объектов оказываются недоступными.

Сама программная начинка вируса является тем средством, которое шифрует данные таким образом, что восстановить их исходное состояние даже после удаления угрозы из системы не всегда бывает возможно. Обычно такие вредоносные программы создают собственные копии и оседают в системе очень глубоко, поэтому вирус-шифровальщик файлов бывает удалить полностью невозможно. Деинсталлируя основную программу или удаляя основное тело вируса, пользователь не избавляется от воздействия угрозы, не говоря уже о восстановлении зашифрованной информации.

Как угроза проникает в систему?

Как правило, угрозы этого типа большей частью ориентированы на крупные коммерческие структуры и могут проникать на компьютеры через почтовые программы, когда какой-то сотрудник открывает якобы вложенный документ в электронной почте, представляющий собой, скажем, дополнение к какому-то договору о сотрудничестве или к плану поставок товара (коммерческие предложения с вложениями из сомнительных источников - первая стезя для вируса).

Беда в том, что вирус-шифровальщик на машине, имеющей доступ к локальной сети, способен адаптироваться и в ней, создавая собственные копии не только в сетевом окружении, но и на администраторском терминале, если на нем отсутствуют необходимые средства защиты в виде антивирусного ПО, файрвола или брэндмауэра.

Иногда такие угрозы могут проникать и в компьютерные системы рядовых пользователей, которые по большому счету интереса для злоумышленников не представляют. Происходит это в момент установки каких-то программ, загруженных с сомнительных интернет-ресурсов. Многие юзеры при старте загрузки игнорируют предупреждения антивирусной системы защиты, а в процессе инсталляции не обращают внимания на предложения установки дополнительного ПО, панелей или плагинов для браузеров, а потом, что называется, кусают локти.

Разновидности вирусов и немного истории

В основном угрозы этого типа, в частности самый опасный вирус-шифровальщик No_more_ransom, классифицируются не только как инструменты шифрования данных или блокировки доступа к ним. На самом деле все такие вредоносные приложения относятся к категории вымогателей. Иными словами, злоумышленники требуют определенную мзду за расшифровку информации, считая, что без начальной программы произвести данный процесс будет невозможно. Отчасти так оно и есть.

Но, если копнуть в историю, можно заметить, что одним из самых первых вирусов этого типа, правда, не выставлявшего требования по деньгам, был печально известный апплет I Love You, который полностью зашифровывал в пользовательских системах файлы мультимедиа (в основном музыкальные треки). Расшифровка файлов после вируса-шифровальщика на тот момент оказывалась невозможной. Сейчас именно с этой угрозой бороться можно элементарно.

Но ведь и развитие самих вирусов или используемых алгоритмов шифрования на месте не стоит. Чего только нет среди вирусов - тут вам и XTBL, и CBF, и Breaking_Bad, и [email protected], и еще куча всякой гадости.

Методика воздействия на пользовательские файлы

И если до недавнего времени большинство атак производилось с использованием алгоритмов RSA-1024 на основе шифрования AES с такой же битностью, тот же вирус-шифровальщик No_more_ransom сегодня представлен в нескольких интерпретациях, использующих ключи шифрования на основе технологий RSA-2048 и даже RSA-3072.

Проблемы расшифровки используемых алгоритмов

Беда в том, что современные системы дешифрования перед лицом такой опасности оказались бессильны. Расшифровка файлов после вируса-шифровальщика на основе AES256 еще кое-как поддерживается, а при условии более высокой битности ключа практически все разработчики просто разводят руками. Это, кстати, официально подтверждено специалистами из «Лаборатории Касперского» и компании Eset.

В самом примитивном варианте обратившемуся в службу поддержки пользователю предлагается прислать зашифрованный файл и его оригинал для сравнения и проведения дальнейших операций по определению алгоритма шифрования и методов восстановления. Но, как правило, в большинстве случаев это результата не дает. Но вирус-шифровальщик расшифровать файлы может и сам, как считается, при условии того, что жертва согласится с условиями злоумышленников и выплатит определенную сумму в денежном эквиваленте. Однако такая постановка вопроса вызывает законные сомнения. И вот почему.

Вирус-шифровальщик: как вылечить и расшифровать файлы и можно ли это сделать?

Как утверждается, после оплаты хакеры активируют дешифровку через удаленный доступ к своему вирусу, который сидит в системе, или через дополнительный апплет, если тело вируса удалено. Выглядит это более чем сомнительно.

Хочется отметить и тот факт, что в Интернете полно фейковых постов о том, что, мол, требуемая сумма была уплачена, а данные успешно восстановлены. Это все ложь! И правда - где гарантия, что после оплаты вирус-шифровальщик в системе не активируется снова? Понять психологию взломщиков нетрудно: заплатил один раз - заплатишь снова. А если речь идет об особо важной информации вроде специфичных коммерческих, научных или военных разработок, обладатели такой информации готовы заплатить сколько угодно, лишь бы файлы остались в целости и сохранности.

Первое средство для устранения угрозы

Таков по своей природе вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия угрозы? Да никак, если нет подручных средств, которые тоже не всегда помогают. Но попытаться можно.

Предположим, что в системе появился вирус-шифровальщик. Как вылечить зараженные файлы? Для начала следует произвести углубленное сканирование системы без применения технологии S.M.A.R.T., которая предусматривает обнаружение угроз исключительно при повреждении загрузочных секторов и системных файлов.

Желательно не использовать имеющийся штатный сканер, который уже пропустил угрозу, а применить портативные утилиты. Оптимальным вариантом станет загрузка с диска Kaspersky Rescue Disk, которая может стартовать еще до начала работы операционной системы.

Но это всего половина дела, поскольку таким образом можно избавиться только от самого вируса. А вот с дешифратором будет сложнее. Но об этом чуть позже.

Есть еще одна категория, под которую попадают вирусы-шифровальщики. Как расшифровать информацию, будет сказано отдельно, а пока остановимся на том, что они могут совершенно открыто существовать в системе в виде официально установленных программ и приложений (наглость злоумышленников не знает предела, поскольку угроза даже не пытается маскироваться).

В этом случае следует использовать раздел программ и компонентов, где производится стандартное удаление. Однако нужно обратить внимание и на то, что стандартный деинсталлятор Windows-систем полностью все файлы программы не удаляет. В частности, вирус-шифровальщик ransom способен создавать собственные папки в корневых директориях системы (обычно это каталоги Csrss, где присутствует одноименный исполняемый файл csrss.exe). В качестве основного местоположения выбираются папки Windows, System32 или пользовательские директории (Users на системном диске).

Кроме того, вирус-шифровальщик No_more_ransom прописывает в реестре собственные ключи в виде ссылки вроде бы на официальную системную службу Client Server Runtime Subsystem, что многих вводит в заблуждение, поскольку эта служба должна отвечать за взаимодействие клиентского и серверного ПО. Сам ключ располагается в папке Run, добраться до которой можно через ветку HKLM. Понятно, что удалять такие ключи нужно будет вручную.

Чтобы было проще, можно воспользоваться утилитами вроде iObit Uninstaller, которые производят поиск остаточных файлов и ключей реестра автоматически (но только при условии, что вирус в системе виден как установленное приложение). Но это самое простое, что можно сделать.

Решения, предлагаемые разработчиками антивирусного ПО

Расшифровка вируса-шифровальщика, как считается, может производиться при помощи специальных утилит, хотя при наличии технологий с ключом 2048 или 3072 бита на них особо рассчитывать не стоит (к тому же многие из них удаляют файлы после дешифровки, а потом восстарновленные файлы исчезают по вине присутствия тела вируса, которое не было удалено до этого).

Тем не менее попробовать можно. Из всех программ стоит выделить RectorDecryptor и ShadowExplorer. Как считается, пока ничего лучше создано не было. Но проблема может состоять еще и в том, что при попытке применения дешифратора гарантии того, что вылечиваемые файлы не будут удалены, нет. То есть, если не избавиться от вируса изначально, любая попытка дешифрования будет обречена на провал.

Кроме удаления зашифрованной информации может быть и летальный исход - неработоспособной окажется вся система. Кроме того, современный вирус-шифровальщик способен воздействовать не только на данные, хранящиеся на жестком диске компьютера, но и на файлы в облачном хранилище. А тут решений по восстановлению информации нет. К тому же, как оказалось, во многих службах принимаются недостаточно эффективные меры защиты (тот же встроенный в Windows 10 OneDrive, который подвержен воздействию прямо из операционной системы).

Кардинальное решение проблемы

Как уже понятно, большинство современных методик положительного результата при заражении подобными вирусами не дает. Конечно, если есть оригинал поврежденного файла, его можно отправить на экспертизу в антивирусную лабораторию. Правда, весьма серьезные сомнения вызывает и то, что рядовой пользователь будет создавать резервные копии данных, которые при хранении на жестком диске тоже могут подвергнуться воздействию вредоносного кода. А о том, что во избежание неприятностей юзеры копируют информацию на съемные носители, речь не идет вообще.

Таким образом, для кардинального решения проблемы вывод напрашивается сам собой: полное форматирование винчестера и всех логических разделов с удалением информации. А что делать? Придется пожертвовать, если не хотите, чтобы вирус или его самосохраненная копия активировались в системе вновь.

Для этого не стоит использовать средства самих Windows-систем (имеется в виду форматирование виртуальных разделов, поскольку при попытке доступа к системному диску будет выдан запрет). Лучше применять загрузку с оптических носителей вроде LiveCD или установочных дистрибутивов, например созданных при помощи утилиты Media Creation Tool для Windows 10.

Перед началом форматирования при условии удаления вируса из системы можно попытаться произвести восстановление целостности системных компонентов через командную строку (sfc /scannow), но в плане дешифрования и разблокировки данных это эффекта не даст. Поэтому format c: - единственно правильное возможное решение, нравится вам это или нет. Только так и можно полностью избавиться от угроз этого типа. Увы, по-другому - никак! Даже лечение стандартными средствами, предлагаемыми большинством антивирусных пакетов, оказывается бессильным.

Вместо послесловия

В плане напрашивающихся выводов можно сказать только то, что единого и универсального решения по устранению последствий воздействия такого рода угроз на сегодняшний день не существует (печально, но факт - это подтверждено большинством разработчиков антивирусного ПО и специалистами в области криптографии).

Остается неясным, почему появление алгоритмов на основе 1024-, 2048- и 3072-битного шифрования прошло мимо тех, кто непосредственно занимается разработкой и внедрением таких технологий? Ведь на сегодняшний день самым перспективным и наиболее защищенным считается алгоритм AES256. Заметьте! 256! Эта система современным вирусам, как оказывается, и в подметки не годится. Что говорить тогда о попытках расшифровки их ключей?

Как бы то ни было, избежать внедрения угрозы в систему можно достаточно просто. В самом простом варианте следует проверять все входящие сообщения с вложениями в программах Outlook, Thunderbird и в других почтовых клиентах антивирусом сразу же после получения и ни в коем случае не открывать вложения до окончания проверки. Также следует внимательно читать предложения по установке дополнительного ПО при инсталляции некоторых программ (обычно они написаны очень мелким шрифтом или замаскированы под стандартные надстройки вроде обновления Flash Player или чего-то еще). Компоненты мультимедиа лучше обновлять через официальные сайты. Только так и можно хотя бы как-то препятствовать проникновению таких угроз в собственную систему. Последствия могут быть совершенно непредсказуемыми, если учесть, что вирусы этого типа моментально распространяются в локальной сети. А для фирмы такой оборот событий может обернуться настоящим крахом всех начинаний.

Наконец, и системный администратор не должен сидеть без дела. Программные средства защиты в такой ситуации лучше исключить. Тот же файрвол (межсетевой экран) должен быть не программным, а «железным» (естественно, с сопутствующим ПО на борту). И, само собой разумеется, что экономить на приобретении антивирусных пакетов тоже не стоит. Лучше купить лицензионный пакет, а не устанавливать примитивные программы, которые якобы обеспечивают защиту в реальном времени только со слов разработчика.

И если уже угроза в систему все же проникла, последовательность действий должна включать в себя удаление самого тела вируса, а только потом попытки дешифрования поврежденных данных. В идеале - полное форматирование (заметьте, не быстрое с очисткой оглавления, а именно полное, желательно с восстановлением или заменой существующей файловой системы, загрузочных секторов и записей).

Сами по себе вирусы как компьютерная угроза сегодня никого не удивляют. Но если раньше они воздействовали на систему в целом, вызывая сбои в ее работоспособности, сегодня, с появлением такой разновидности, как вирус-шифровальщик, действия проникающей угрозы касаются больше пользовательских данных. Он представляет собой, быть может, даже большую угрозу, чем деструктивные для Windows исполняемые приложения или шпионские апплеты.

Что такое вирус-шифровальщик?

Сам по себе код, прописанный в самокопирующемся вирусе, предполагает шифрование практически всех пользовательских данных специальными криптографическими алгоритмами, не затрагивающее системные файлы операционной системы.

Сначала логика воздействия вируса многим была не совсем понятна. Все прояснилось только тогда, когда хакеры, создававшие такие апплеты, начали требовать за восстановление начальной структуры файлов деньги. При этом сам проникший вирус-шифровальщик расшифровать файлы в силу своих особенностей не позволяет. Для этого нужен специальный дешифратор, если хотите, код, пароль или алгоритм, требуемый для восстановления искомого содержимого.

Принцип проникновения в систему и работы кода вируса

Как правило, «подцепить» такую гадость в Интернете достаточно трудно. Основным источником распространения «заразы» является электронная почта на уровне инсталлированных на конкретном компьютерном терминале программ вроде Outlook, Thunderbird, The Bat и т. д. Заметим сразу: почтовых интернет-серверов это не касается, поскольку они имеют достаточно высокую степень защиты, а доступ к пользовательским данным возможен разве что на уровне

Другое дело - приложение на компьютерном терминале. Вот тут-то для действия вирусов поле настолько широкое, что и представить себе невозможно. Правда, тут тоже стоит сделать оговорку: в большинстве случаев вирусы имеют целью крупные компании, с которых можно «содрать» деньги за предоставление кода расшифровки. Это и понятно, ведь не только на локальных компьютерных терминалах, но и на серверах таких фирм может храниться не то что полностью но и файлы, так сказать, в единственном экземпляре, не подлежащие уничтожению ни в коем случае. И тогда расшифровка файлов после вируса-шифровальщика становится достаточно проблематичной.

Конечно, и рядовой пользователь может подвергнуться такой атаке, но в большинстве случаев это маловероятно, если соблюдать простейшие рекомендации по открытию вложений с расширениями неизвестного типа. Даже если почтовый клиент определяет вложение с расширением.jpg как стандартный графический файл, сначала его обязательно нужно проверить штатным установленным в системе.

Если этого не сделать, при открытии двойным кликом (стандартный метод) запустится активация кода, и начнется процесс шифрования, после чего тот же Breaking_Bad (вирус-шифровальщик) не только будет невозможно удалить, но и файлы после устранения угрозы восстановить не удастся.

Общие последствия проникновения всех вирусов такого типа

Как уже говорилось, большинство вирусов этого типа проникают в систему через электронную почту. Ну вот, допустим, в крупную организацию, на конкретный зарегистрированный мэйл приходит письмо с содержанием вроде «Мы изменили контракт, скан во вложении» или «Вам отправлена накладная по отгрузке товара (копия там-то)». Естественно, ничего не подозревающий сотрудник открывает файл и…

Все пользовательские файлы на уровне офисных документов, мультимедиа, специализированных проектов AutoCAD или еще каких-либо архиважных данных моментально зашифровываются, причем, если компьютерный терминал находится в локальной сети, вирус может передаваться и дальше, шифруя данные на других машинах (это становится заметным сразу по «торможению» системы и зависанию программ или запущенных в данный момент приложений).

По окончании процесс шифрования сам вирус, видимо, отсылает своеобразный отчет, после чего компании может прийти сообщение о том, что в систему проникла такая-то и такая-то угроза, и что расшифровать ее может только такая-то организация. Обычно это касается вируса [email protected]. Дальше идет требование оплатить услуги по дешифровке с предложением отправки нескольких файлов на электронную почту клиента, чаще всего являющуюся фиктивной.

Вред от воздействия кода

Если кто еще не понял: расшифровка файлов после вируса-шифровальщика - процесс достаточно трудоемкий. Даже если не «вестись» на требования злоумышленников и попытаться задействовать официальные государственные структуры по борьбе с компьютерными преступлениями и их предотвращению, обычно ничего путного не получается.

Если удалить все файлы, произвести и даже скопировать оригинальные данные со съемного носителя (естественно, если таковая копия имеется), все равно при активированном вирусе все будет зашифровано заново. Так что особо обольщаться не стоит, тем более что при вставке той же флешки в USB-порт пользователь даже не заметит, как вирус зашифрует данные и на ней. Вот тогда точно проблем не оберешься.

Первенец в семействе

Теперь обратим внимание на первый вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия исполняемого кода, заключенного во вложении электронной почты с предложением знакомства, в момент его появления никто еще не думал. Осознание масштабов бедствия пришло только со временем.

Тот вирус имел романтическое название «I Love You». Ничего не подозревающий юзер открывал вложение в месседже «элетронки» и получал полностью невоспроизводимые файлы мультимедиа (графика, видео и аудио). Тогда, правда, такие действия выглядели более деструктивными (нанесение вреда пользовательским медиа-библиотекам), да и денег за это никто не требовал.

Самые новые модификации

Как видим, эволюция технологий стала достаточно прибыльным делом, особенно если учесть, что многие руководители крупных организаций моментально бегут оплачивать действия по дешифрации, совершенно не думая о том, что так можно лишиться и денег, и информации.

Кстати сказать, не смотрите на все эти «левые» посты в Интернете, мол, "я оплатил/оплатила требуемую сумму, мне прислали код, все восстановилось". Чушь! Все это пишут сами разработчики вируса с целью привлечения потенциальных, извините, «лохов». А ведь, по меркам рядового юзера, суммы для оплаты достаточно серьезные: от сотни до нескольких тысяч или десятков тысяч евро или долларов.

Теперь посмотрим на новейшие типы вирусов такого типа, которые были зафиксированы относительно недавно. Все они практически похожи и относятся не только к категории шифровальщиков, но еще и к группе так называемых вымогателей. В некоторых случаях они действуют более корректно (вроде paycrypt), вроде бы высылая официальные деловые предложения или сообщения о том, что кто-то заботится о безопасности пользователя или организации. Такой вирус-шифровальщик своим сообщением просто вводит юзера в заблуждение. Если тот предпримет хоть малейшее действие по оплате, все - «развод» будет по полной.

Вирус XTBL

Относительно недавно появившийся можно отнести к классическому варианту шифровальщика. Как правило, он проникает в систему через сообщения электронной почты, содержащие вложения в виде файлов с которое является стандартным для скринсейвера Windows. Система и пользователь думают, что все в порядке, и активируют просмотр или сохранение вложения.

Увы, это приводит к печальным последствиям: имена файлов преобразуются в набор символов, а к основному расширению добавляется еще.xtbl, после чего на искомый адрес почты приходит сообщение о возможности дешифровки после оплаты указанной суммы (обычно 5 тысяч рублей).

Вирус CBF

Данный тип вируса тоже относится к классике жанра. Появляется он в системе после открытия вложений электронной почты, а затем переименовывает пользовательские файлы, добавляя в конце расширение вроде.nochance или.perfect.

К сожалению, расшифровка вируса-шифровальщика такого типа для анализа содержимого кода даже на стадии его появления в системе не представляется возможной, поскольку после завершения своих действий он производит самоликвидацию. Даже такое, как считают многие, универсальное средство, как RectorDecryptor, не помогает. Опять же пользователю приходит письмо с требованием оплаты, на что дается два дня.

Вирус Breaking_Bad

Этот тип угроз работает по той же схеме, но переименовывает файлы в стандартном варианте, добавляя к расширению.breaking_bad.

Этим ситуация не ограничивается. В отличие от предыдущих вирусов, этот может создавать и еще одно расширение - .Heisenberg, так что найти все зараженные файлы не всегда можно. Так что Breaking_Bad (вирус-шифровальщик) является достаточно серьезной угрозой. Кстати сказать, известны случаи, когда даже лицензионный пакет Kaspersky Endpoint Security 10 пропускает угрозу этого типа.

Вирус [email protected]

Вот еще одна, пожалуй, самая серьезная угроза, которая направлена большей частью на крупные коммерческие организации. Как правило, в какой-то отдел приходит письмо, содержащее вроде бы изменения к договору о поставке, или даже просто накладная. Вложение может содержать обычный файл.jpg (типа изображение), но чаще - исполняемый скрипт.js (Java-апплет).

Как расшифровать вирус-шифровальщик этого типа? Судя по тому, что там применяется некий неизвестный алгоритм RSA-1024, никак. Если исходить из названия, можно предположить, что это 1024-битная система шифрования. Но, если кто помнит, сегодня самой совершенной считается 256-битная AES.

Вирус-шифровальщик: как вылечить и расшифровать файлы при помощи антивирусного ПО

На сегодняшний день для расшифровки угроз такого типа решений пока не найдено. Даже такие мэтры в области антивирусной защиты, как Kaspersky, Dr. Web и Eset, не могут найти ключ к решению проблемы, когда в системе наследил вирус-шифровальщик. Как вылечить файлы? В большинстве случаев предлагается отправить запрос на официальный сайт разработчика антивируса (кстати, только при наличии в системе лицензионного ПО этого разработчика).

При этом нужно прикрепить несколько зашифрованных файлов, а также их "здоровые" оригиналы, если таковые имеются. В целом же, по большому счету мало кто сохраняет копии данных, так что проблема их отсутствия только усугубляет и без того нелицеприятную ситуацию.

Возможные способы идентификации и устранения угрозы вручную

Да, сканирование обычными антивирусами угрозы определяет и даже удаляет их из системы. Но что делать с информацией?

Некоторые пытаются использовать программы-дешифраторы вроде упомянутой уже утилиты RectorDecryptor (RakhniDecryptor). Отметим сразу: это не поможет. А в случае с вирусом Breaking_Bad так и вовсе может только навредить. И вот почему.

Дело в том, что люди, создающие такие вирусы, пытаются обезопасить себя и дать наставление другим. При использовании утилит для дешифровки вирус может отреагировать таким образом, что вся система «слетит», причем с полным уничтожением всех данных, хранящихся на жестких дисках или в логических разделах. Это, так сказать, показательный урок в назидание всем тем, кто не хочет платить. Остается надеяться только на официальные антивирусные лаборатории.

Кардинальные методы

Впрочем, если уж дела совсем плохи, придется информацией пожертвовать. Чтобы полностью избавиться от угрозы, нужно отформатировать весь винчестер, включая виртуальные разделы, после чего установить «операционку» заново.

К сожалению, иного выхода нет. Даже до определенной сохраненной точки восстановления не поможет. Вирус, может быть, и исчезнет, но файлы так и останутся зашифрованными.

Вместо послесловия

В заключение стоит отметить, что ситуация такова: вирус-шифровальщик проникает в систему, делает свое черное дело и не лечится никакими известными способами. Антивирусные средства защиты оказались не готовы к такому типу угроз. Само собой разумеется, что обнаружить вирус после его воздействия или удалить можно. Но зашифрованная информация так и останется в неприглядном виде. Так что хочется надеяться, что лучшие умы компаний-разработчиков антивирусного ПО все-таки найдут решение, хотя, судя по алгоритмам шифрования, сделать будет очень непросто. Вспомнить хотя бы шифровальную машину Enigma, которая во времена Второй мировой войны была у немецкого флота. Лучшие криптографы не могли решить проблему алгоритма для дешифровки сообщений, пока не заполучили устройство в свои руки. Так обстоят дела и тут.

Эти вирусы могут немного отличаться, но в целом, их действия всегда одни и те же:

- установиться на компьютер;

- зашифровать все файлы, которые могут иметь хоть какую-нибудь ценность (документы, фотографии);

- при попытке открыть эти файлы, требовать от пользователя внесения определенной суммы на кошелек или счет злоумышленника, иначе доступ к содержимому никогда не откроется.

Вирус зашифровал файлы в xtbl

В настоящее время получил достаточно большое распространение вирус, способный зашифровывать файлы и изменять их расширение на.xtbl, а так же заменять их название на совершенно случайные символы.

Кроме того, на видном месте создается специальный файл с инструкциями readme.txt . В нем, злоумышленник, ставит пользователя перед фактом того, что все его важные данные были зашифрованы и теперь их так просто не открыть, дополняя это тем, что для возвращения всего в прежнее состояние, необходимо выполнить определенные действия связанные с передачей денег мошеннику (обычно, перед этим необходимо отправить определенный код на один из предложенных адресов электронной почты). Часто такие послания еще дополняются припиской, что при попытке самостоятельно расшифровать все свои файлы, вы рискуете их навеки потерять.

К огромному сожалению, в данный момент, официально никто смог расшифровать.xtbl, если появится рабочий способ, мы обязательно об этом сообщим в статье. Среди пользователей есть те, у кого был подобный опыт с этим вирусом и они оплатили мошенникам нужную сумму, получив взамен расшифровку своих документов. Но это крайне рискованный шаг, ведь среди злоумышленников встречаются и те, кто особо не станет заморачиваться с обещанной дешифровкой, в итоге это будут деньги на ветер.

Что тогда делать, спросите вы? Предлагаем несколько советов, которые помогут вернуть все свои данные и при этом, вы не будете идти на поводу у мошенников и дарить им свои деньги. И так, что нужно сделать:

- Если умеете работать в Диспетчере задач, то немедленно прервите шифрование файлов, остановив подозрительный процесс. Одновременно с этим, отключите компьютер от интернета – многим шифровальщикам необходимо подключение к сети.

- Возьмите листочек и запишите на него код, предлагаемый для отправки на почту злоумышленникам (листочек потому, что файл, в который будете записывать так же может стать недоступным для чтения).

- При помощи антивирусных средств Malwarebytes Antimalware, пробного Антивируса Kaspersky IS или CureIt, удалить вредоносную программу. Для большей надежности, лучше последовательно воспользоваться всеми предложенными средствами. Хотя Антивирус Касперского можно не устанавливать, если в системе уже есть один основной антивирус, иначе могут возникнуть программные конфликты. Все остальные утилиты можете применять в любой ситуации.

- Подождать, пока одна из антивирусных компаний не разработает рабочий дешифратор для таких файлов. Оперативнее всего справляется Kaspersky Lab.

- Дополнительно, вы можете отправить на [email protected] копию файла, что был зашифрованн, с требуемым кодом и если есть, этот же файл в первоначальном виде. Вполне возможно, это может ускорить разработку метода дешифровки файлов.

Ни в коем случае не выполняйте:

- переименование этих документов;

- изменение их расширения;

- удаление файлов.

Эти троянские программы также занимаются шифрованием файлов пользователей с последующим вымогательством. При этом, у зашифрованных файлов могут быть следующие расширения:

Эти троянские программы также занимаются шифрованием файлов пользователей с последующим вымогательством. При этом, у зашифрованных файлов могут быть следующие расширения:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .oshit

- И другие.

К счастью, уже создана специальная утилита для расшифровки – RakhniDecryptor

. Скачать ее можно с официального сайта .

На этом же сайте можно ознакомиться с инструкцией, подробно и наглядно показывающей, как пользоваться утилитой для расшифровки всех файлов, над которыми поработал троян. В принципе, для большей надежности, стоит исключить пункт удаления зашифрованных файлов. Но скорее всего, что разработчики хорошо постарались над созданием утилиты и целостности данных ничего не угрожает.

Те, кто пользуется лицензионным антивирусом Dr.Web, имеют бесплатный доступ к расшифровке от разработчиков http://support.drweb.com/new/free_unlocker/.

Другие разновидности вирусов-шифровальщиков

Иногда могут попадаться и другие вирусы, шифрующие важные файлы и вымогающие оплату за возвращение всего в первоначальный вид. Предлагаем небольшой список с утилитами для борьбы с последствиями работы наиболее распространенных вирусов. Там же вы сможете ознакомиться с основными признаками, по которым можно отличить ту или иную троянскую программу.

Кроме того, хорошим способом будет сканирование своего ПК антивирусом Касперского, который обнаружит непрошеного гостя и присвоит ему название. По этому названию уже можно искать и дешифратор для него.

- Trojan-Ransom.Win32.Rector – типичный шифратор-вымогатель, который требует отправить смс или выполнить другие действия подобного рода, берем дешифратор по этой ссылке.

- Trojan-Ransom.Win32.Xorist – разновидность предыдущего трояна, дешифратор с руководством по его применению можете получить .

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury – для этих ребят так же есть специальная утилита, смотрим по

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

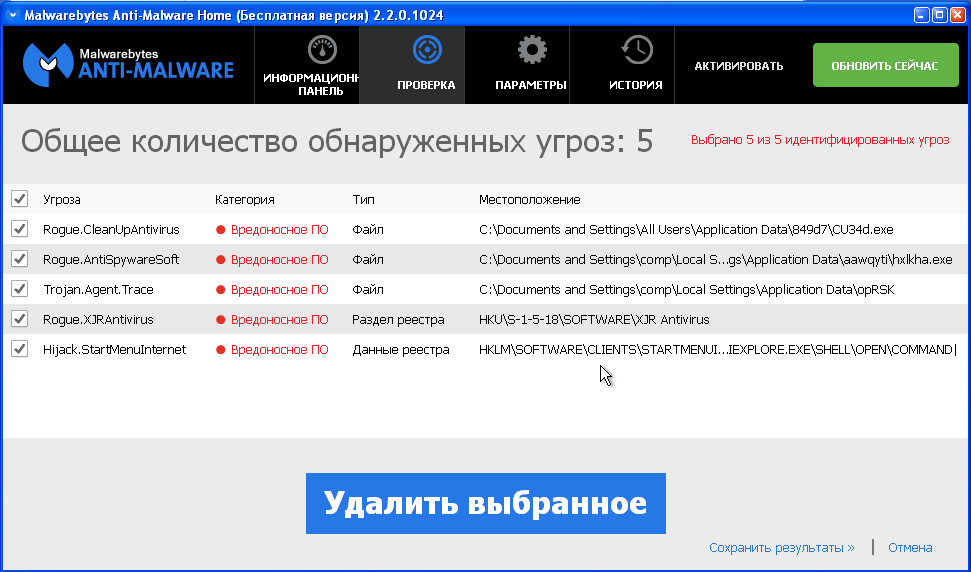

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

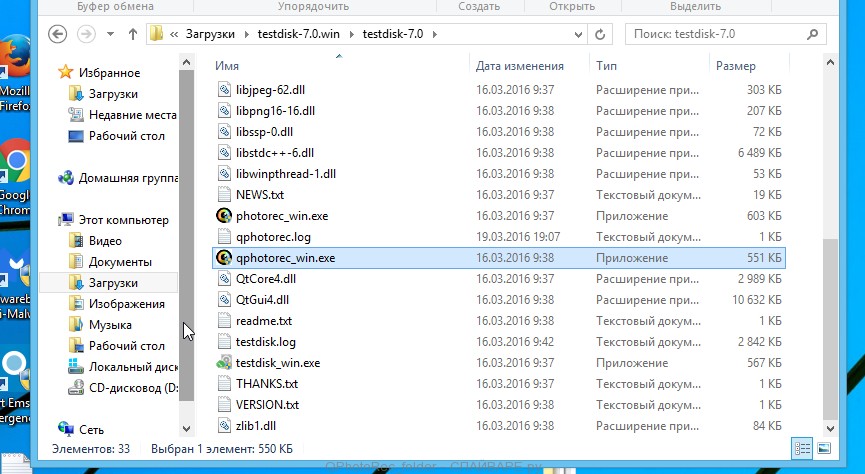

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Появившись примерно 8-10 лет назад, вирусы-шифраторы к сегодняшнему дню приобрели огромную популярность среди разного рода компьютерных мошенников.

Специалисты связывают это с появлением в свободном доступе программ-билдеров, используя которые, даже слабый специалист может собрать компьютерный вирус с заданными свойствами.

Как действует вирус-шифратор?

Наиболее часто вирус-шифратор внедряется в компьютер жертвы при помощи почтовой рассылки. В адрес компании приходит письмо, отправленное якобы соискателем должности, потенциальным партнером или покупателем, но содержащее имплантированный pdf-файл с вирусом.

Когда сотрудник компании открывает письмо, вирус внедряется в список программ автозагрузки. После перезагрузки компьютера он запускается, переименовывает и зашифровывает файлы, после чего самоуничтожается.

Нередко зараженные письма маскируются под сообщения от налоговых органов, правоохранительных структур, банков и т.д.

В каталоге с поврежденными файлами обнаруживается письмо, в котором сообщается, что информация зашифрована надежным криптостойким способом и не сможет быть расшифрована самостоятельно без окончательной утраты файлов.

Если же вы хотите восстановить ее, необходимо в указанный срок перевести некую сумму, чтобы получить ключ дешифровки.

Можно ли самостоятельно справиться с дешифровкой файлов?

Наиболее часто вымогатели используют для своих целей вирус, который в компании «Доктор Веб» получил название Trojan.Encoder . Он преобразует файлы, имеющиеся на компьютере-жертве, сообщая им расширение .crypt . Зашифровке могут быть подвергнуты практически все распространенные форматы текстовых файлов, изображений, звуковых дорожек, сжатых файлов.

Для восстановления зашифрованных файлов специалистами компании была создана утилита te19decrypt . Сегодня она находится в бесплатном доступе, где ее может скачать любой пользователь интернета. Это небольшая программа, занимающая всего 233 КБ. После скачивания необходимо:

— в открывшемся окне кликнуть на кнопку «Продолжить» ;

— в том случае, если появится сообщение «Error» , дополненное записью «Не могу получить ключевой файл [имя файла]. Вы хотите указать его расположение вручную?» , нажмите кнопку ОК ;

— в появившемся окне «Открыть» укажите путь к файлу crypted.txt ;

— далее начнется процесс дешифрации.

Не следует ни в коем случае удалять файл crypted.txt

до запуска утилиты-дешифровщика, так как его потеря приведет к невозможности восстановления зашифрованной информации.

Программа-дешифратор RectorDecryptor

Для восстановления зашифрованных файлов многие используют специальную программу RectorDecryptor. Работать с нею необходимо следующим образом:

— скачиваете программу RectorDecryptor , если ее нет в вашем распоряжении;

— удаляете из списка автозагрузки все программы, кроме антивируса;

— перезагружаете компьютер;

— просматриваете список файлов, выделяете подозрительные, особенно те, у которых нет данных о производителе;

— удаляете подозрительные файлы, которые могут содержать вирус;

— очищаете кэш браузеров и временные папки с помощью программы CCleaner или аналогичной;

— запускаете RectorDecryptor , указываете зашифрованный файл, а также его расширение после чего нажимаете кнопку «Начать проверку» ;

— в последних версиях программы можно указывать только название файла, после чего нажимать «Открыть» ;

— дожидаетесь окончания расшифровки файла и переходите к следующему.

Далее программа RectorDecryptor

сама продолжает проверку всех файлов, расположенных на вашем компьютере, в том числе тех, которые находятся на съемных носителях.

Дешифровка может занять несколько часов – это зависит от количества испорченных файлов и производительности компьютера. Восстановленная информация записывается в ту же директорию, где и была раньше.

Вы можете обозначить необходимость удаления зашифрованного материала после расшифровки, поставив галочку напротив соответствующего запроса. Но опытные пользователи советуют этого не делать, так как в случае, если расшифровка пройдет неудачно, вы полностью утратите возможность восстановления своих данных.