Взлом систем шифрования жестких дисков путем «холодной перезагрузки. Шифрование и скорость. Сравнительный тест средств шифрования диска

Безопасность и конфиденциальность очень важны, для тех, кто хранит важные данные на компьютере. Ваш домашний компьютер находится в безопасности, но с ноутбуком или другими переносными устройствами ситуация очень сильно меняется. Если вы носите свой ноутбук с собой почти везде и к нему могут иметь доступ посторонние лица, возникает вопрос — как защитить свои данные от чужого вмешательства. Именно от физических атак, где каждый желающий может попытаться получить данные из USB накопителя или жесткого диска ноутбука просто забрав устройство или в случае ноутбука, вытянув жесткий диск и подключив его к другой операционной системе.

Важно понимать, что отказ в процессе шифрования или потеря пароля вашего почтового ящика предотвратит восстановление ваших данных с вашего компьютера. Поэтому перед выполнением полного шифрования диска создайте резервные копии всех данных на отдельный внешний криптографический компьютер. Процесс шифрования может занять несколько часов, поэтому убедитесь, что ваш ноутбук подключен к розетке.

Последний вариант должен быть выбран для завершения шифрования диска. В следующем окне пользователю задается вопрос о том, используется ли на компьютере одна операционная система или несколько компьютеров. В этой статье мы обсудим шифрование диска с использованием одной операционной системы, поэтому этот параметр следует выбрать.

Многие предприятия и даже простые пользователи используют шифрование дисков в linux чтобы защитить конфиденциальную информацию, такую как: сведения о клиенте, файлы, контактную информацию и многое другое. В операционной системе Linux поддерживается несколько криптографических методов для защиты разделов, отдельных каталогов или полностью всего жесткого диска. Все данные, в любом из этих способов автоматически зашифровываются и расшифровываются на лету.

В следующем окне вы можете выбрать алгоритмы шифрования. Этот пароль должен соответствовать критериям хорошего пароля, а также его потерям или забытым означает также потерю данных на зашифрованном диске. При нажатии «Далее» отобразится окно, в котором будут отображены случайно собранные данные, которые будут использоваться для генерации ключа шифрования. Перемещение курсора мыши в окно, эти данные изменяются случайным образом.

Мастер спасения диска используется пользователем для создания аварийного диска, который работает в следующих случаях. Нажмите «Далее», чтобы сохранить изображение аварийного диска. Программа попросит вас перезагрузить компьютер - примите его. После ввода правильного пароля операционная система будет загружена, а процесс шифрования диска будет продолжен с помощью кнопки «Шифровать».

Методы шифрования данных в Linux

Шифрование на уровне файловой системы:

- 1. eCryptfs — это криптографическая файловая система Linux. Она хранит криптографические метаданные для каждого файла в отдельном файле, таким образом, что файлы можно копировать между компьютерами. Файл будет успешно расшифрован, если у вас есть ключ. Это решение широко используется для реализации зашифрованной домашней директории, например, в Ubuntu. Также ChromeOS прозрачно встраивает эти алгоритмы при использовании сетевых устройств для хранения данных (NAS).

- 2. EncFS — обеспечивает шифрованную файловую систему в пространстве пользователя. Она работает без каких-либо дополнительных привилегий и использует библиотеку fuse и модуль ядра для обеспечения интерфейса файловой системы. EncFS — это свободное программное обеспечение и она распространяется под лицензией GPL.

Блочное шифрование на уровне устройства:

Шифрование отобразит окно выполнения. Шифрование может занимать до нескольких часов, в зависимости от компьютера, емкости диска и скорости. Нажатие кнопки Да несколько раз вызовет процесс дешифрования диска. Если вы нажмете ссылку на защищенный веб-сайт и хотите войти в систему, вам необходимо будет зарегистрироваться и сделать свои пароли. Секретные пароли, секретные фразы и коды безопасности используются практически всегда пользователями при общении с информационными системами. Большинство форм аутентификации и файлов и методов защиты данных основаны на паролях пользователей. Злоумышленник получает полный доступ к полному спектру пользовательских ресурсов, имеет доступ к другим учетным записям, смежным компьютерам и может даже иметь права администратора.

- Защищенный сайт - это сайт с ограниченным доступом.

- Обычно он использует пароли.

- Loop-AES — быстрая и прозрачная файловая система, а также пакет для шифрования раздела подкачки в Linux. Исходный код программы давно не изменялся. Она работает с ядрами 4.x, 3.x, 2.2, 2.0.

- TrueCrypt — это бесплатное решение с открытым исходным кодом для шифрования диска в операционных системах Windows 7 / Vista /XP / Mac OS X, а также в Linux.

- dm-crypt+LUKS — dm-crypt — это прозрачная подсистема для шифрования диска в ядре 2.6 и более поздних версиях. Поддерживается шифрование целых дисков, съемных носителей, разделов, томов RAID, программного обеспечения, логических томов и файлов.

В этой инструкции мы рассмотрим шифрование жесткого диска на Linux с помощью алгоритма Linux Unified Key Setup-on-disk-format (LUKS).

Потребители, желающие профессионально пользоваться Интернетом, должны обладать достаточной осведомленностью о надежности компьютерных сетей, поскольку такая работа может быть выполнена только при соблюдении трех наиболее важных требований к безопасной связи: передаваемая информация не должна изменяться, информация не должна раскрываться никому, должны быть некоторые доказательства того, что Информация доступна для скачивания. Для сигнатуры генерируются два скремблирующих ключа, которые математически взаимосвязаны, однако практически невозможно, чтобы произвольный математический алгоритм и достаточно большая длина аккордов были ограничены только одним ключом рендеринга. С помощью одного ключа кодированный текст можно идентифицировать только с помощью другого ключа. Он измеряет свойства асимметрии и приводит к более эффективной цифровой парадигме: один ключ рендеринга становится секретным личным ключом, который зависит только от отправителя и, следовательно, безопасно сохраняется, следующий ключ рендеринга публикуется публично, например, открыто подключается к отправленному сообщению. Сообщение с конкретной программой генерирует подписанные данные документа цифровой просмотр. В цифровом сводке есть функция, так что все, даже минимально дифференцированные данные, сводки различны, и такое резюме не может восстановить исходный текст. Резюме необходимо для того, чтобы не зашифровать весь исходный документ, поскольку асимметричный рендеринг, особенно с использованием дублирующих ключей на большие расстояния, занимает довольно много времени. Резюме этого резюме идентифицируется его закрытым ключом. Это цифровой паранор, прикрепленный к отправленному сообщению или даже может быть отправлен индивидуально. Отправленные данные не были изменены, они отправляются лицом, являющимся владельцем - владельцем ключевого ключа. По сравнению с полученным сводкой данных с приписанной сводкой и определив, что они не совпадают, получатель будет убедиться, что данные верны. Отправитель идентифицирует отправленную информацию с одноразовым случайным образом созданным ключом рендеринга. Это приложение так называемого метода симметричного сканирования, когда информация зашифровывается и повторяется с тем же ключом. Симметричное дублирование работает быстрее, чем асимметричное, дублирующийся ключ называется сеансовым ключом, поскольку он существует только для одного сеанса или байта. Сообщение отдельно добавляется к единственному ключевому дубликату, введенному ключом. После проверки ключа только получатель будет разблокирован и будет дешифрован с помощью вашего закрытого ключа. При работе в Интернете важно иметь в виду, что, поскольку большая часть его ресурсов доступна клиенту, ресурсы этого клиента могут быть доступны при определенных условиях другим пользователям Интернета, у которых есть инструменты, в которых они нуждаются. Попытка проникнуть или совершить другие злонамеренные действия, которые препятствуют функционированию компьютерной сети, независимо от того, сделано это специально или нет, считается во многих правовых системах уголовным преступлением. Но они также используются в конвертах эвкалипта, то есть в определенном смысле информация скрыта. Каждый год ваш уровень использования происходил разными способами. Интернет стал не только средством коммуникации и информации. В дополнение к электронной коммерции, банковскому делу и т.д. том Принципы защиты информации основаны на ее определении. Информация является информацией и достаточна для ее обработки. Если данные передаются через открытые системы, невозможно даже получить их теоретически. Поэтому онлайн-системы защиты данных будут сосредоточены на втором компоненте информации - ваших методах обработки. Принципы защиты данных основаны на том, что предпринимаются попытки устранить или, по меньшей мере, затруднить выбор адекватных методов обработки данных, т.е. у. так что они не получают доступа к данным и не получают информацию. Одной из наиболее популярных функций безопасности такого рода является поиск данных - преобразование данных непонятно до тех пор, пока они не будут исправлены соответствующим образом. Стандарт шифрования данных, Алгоритм быстрого шифрования, Алгоритм шифрования данных, Безопасная и быстрая процедура шифрования. Медленно развивается информационная технология, которая поражает как повседневную, так и общественную жизнь. Появление новых информационных и коммуникационных возможностей благодаря цифровым технологическим изобретениям стало доступным почти для всех. В то же время информационные технологии широко используются в различных областях, таких как экономика, образование, формы досуга, администрирование и управление и т.д. в этом случае общество становится все более зависимым от информационных технологий и компьютерных систем. Быстрое развитие информационных технологий в развитии не только положительных плодов, но и некоторых негативных последствий. Информационные технологии также открыли двери для антисоциальной и преступной деятельности, которые ранее были недоступны. Цифровые системы облегчили для новичков создание своих собственных, и они разработали совершенно новую среду, в которой могут быть совершены преступления. Быстрое расширение компьютерной сети увеличило доступность системы и уровень вторжения. Делая это, используя информационные технологии, последствия преступления могут быть более серьезными в экономической и личной безопасности. Информационные технологии являются зоной преступности. Это проявляется в том, что: сайт, информационные технологии становятся преступлением кривошипа. Связь с объектом преступления осуществляется непосредственно в режиме реального времени. Любая система, подключенная к глобальной сети маршрутизаторов, доступна для любого места в мире. До недавнего времени антивирусное программное обеспечение было взломано для защиты вашего компьютера. Конечно, они нужны сейчас, но в то же время используется другой новый охранник - брандмауэр - специальная программа для персональных компьютеров. Вскоре брандмауэр скоро станет неотъемлемой частью операционной системы, так как защита от ошибок из Интернета - не менее проблема, чем компьютерная вирусная атака. Брандмауэр предназначен для защиты пользователей компьютеров от сети и управления потоком данных. Они спокойно следят за рейнджерами, не мешая какой-либо другой работе на компьютере, и только предупреждают об опасности. Все это как программы антивирусной защиты в режиме реального времени. Брандмауэр выполняет следующие функции: анализирует и контролирует входящие и исходящие данные и информационные потоки. Отдельные интернет-протоколы или серверы могут быть заблокированы. Можно ограничить отдельных пользователей в Интернете. Интернет соединяет наши компьютеры с глобальной информацией и объединяет нас друг с другом. Тем не менее, каждый человек, по крайней мере, тот, кто больше интересуется Интернетом или пользуется Интернетом чаще, также слышал что-то еще - это опасность. Выполнение этого онлайн или офлайн может быть определено как «любая программа, документ или программное обеспечение, которые могут нанести вред вашему компьютеру так или иначе». Абсолютно большая часть «взрывных» компьютеров в глобальной сети не будет упущена. В последние годы существует повышенный риск заражения опасного вируса или полного использования его компьютеров, но не полностью. Компьютерный вирус - это специальная мелкомасштабная программа, которая имеет множественный и вредоносный механизм и способна выполнять нежелательные действия на компьютере. В основном, вирусы загружаются по электронной почте, загружаются через Интернет или на зараженные компакт-диски или компакт-диски. В этом случае вирусы распространяются чаще. Цели главного компьютерного вируса маскируются и размножаются и, как правило, вредят. Наиболее часто встречающиеся вирусы пытаются нанести вред, в результате чего коммерческие или пользовательские работы могут привести к сбоям в ситуациях. Некоторые вирусы портят информацию, программное обеспечение, а иногда и техническую безопасность. В некоторых случаях вирус вызван вирусом, связанным с его репродуктивной функцией, когда большое количество активных вирусных модулей переносится с компьютера на компьютер или благодаря интенсивному воспроизведению перегруженных компьютерных сетей. Основными инструментами защиты вашего компьютера от вирусов являются антивирусные программы. Невозможно устранить уже возникающие вирусы, вам нужно отключить вирусы, когда они войдут в ваши компьютеры. Для этого: антивирусные программы, безопасность брандмауэра, настроенные серверы электронного шлюза и интернет-протоколы соответственно. Информация должна быть отфильтрована, операция ограничена, программы настроены и т.д. вы должны знать, что каждый пользователь компьютера должен иметь антивирусную программу и проверять все программы и документы, загруженные из Интернета или иным образом. Каждый день в мире разливается несколько или более десятков новых компьютерных вирусов, поэтому программа, которая борется с ними, быстро устаревает и заменена новой версией старой версии луны. Антивирусные программы должны постоянно обновляться. Вирусы являются лишь частью пути повсюду и всегда распространяются в опасности. Сейчас многие люди страдают от незапланированных сбоев, спешащих программ и других форм интернет-технологий в злонамеренных целях. Иногда это может быть хуже вирусной атаки. Теперь, самое главное, самым неприятным является спам или иначе называемый неудачный бизнес. Большая часть меню была покрыта консервированной свининой, в которой написано английское. Этот термин, вероятно, начал использоваться, потому что коллеги незащищенного торговца омрачали требуемых юниоров, и они просто ушли между «рывком». Непредсказуемый бизнес-партнер не только раздражает, но и делает финансовые потери. Например, вы можете подсчитать количество рабочих часов, пропущенных каждый день, удалив ненужных червей. Предположим, у нас есть сеть с несколькими рабочими местами, каждый из которых ежедневно получает до 10 входящих звонков. Поэтому, если каждый день в течение как минимум 5 минут выделяется для такой идентификации и удаления, легко подсчитать, сколько работы теряется каждый год только путем удаления таких борозд. Еще хуже ситуация, когда имя совета сложно или интригует. Затем, иногда, когда вы открываете почтовый ящик, вы заходите на веб-страницу, которая действительно ест еще больше времени. Кроме того, ублюдки могут быть в противном случае опасными. Например, хотя это не очень распространено, такие киберкафы могут быть разбросаны по вирусам или могут быть загружены в компьютерные программы без согласия пользователя.

- Сводка отчета будет сгенерирована с использованием той же функции.

- Цифровая подпись содержимого будет проверена дублирующим ключом отправителя.

- Информация в Интернете - как порт под открытым небом.

- Существует два метода поиска данных: симметричный, асимметричный.

- Диффи-Хеллманн, Алгоритм цифровой подписи.

- Анонимность-анонимная является преступником и жертвой.

- Все в Интернете выглядит очень безопасно, надежно, информативно и так далее.

- В мире ежегодно регистрируется около 100 тысяч сетей компьютерной безопасности.

Как работает LUKS?

LUKS (Linux Unified Key Setup — протокол шифрования блочного устройства. Но мы забежали далеко наперед, чтобы понять как это работает, нужно скачала разобраться с другими технологиями, используемыми в этом способе.

Чтобы выполнить шифрование диска linux используется модуль ядра dm-crypt. Этот модуль позволяет создавать в каталоге /dev/mapper виртуальное блочное устройство с прозрачным для файловой системы и пользователя шифрованием. Фактически все данные лежат на зашифрованном физическом разделе. Если пользователь пытается записать данные на виртуальное устройство, они на лету шифруются и записываются на диск, при чтении с виртуального устройства, выполняется обратная операция — данные расшифровываются с физического диска и передаются в открытом виде через виртуальный диск пользователю. Обычно для шифрования используется метод AES, потому что под него оптимизированы большинство современных процессоров. Важно заметить, что вы можете шифровать не только разделы и диски, но и обычные файлы, создав в них файловую систему и подключив как loop устройство.

Алгоритм LUKS определяют какие действия и в каком порядке будут выполняться во время работы с шифрованными носителями. Для работы с LUKS и модулем dm-crypt используется утилита Cryptsetup. Ее мы и рассмотрим далее.

Утилита Cryptsetup

Утилита Cryptsetup позволят облегчить шифрование раздела Linux с помощью модуля dm-crypt. Давайте сначала ее установим.

В Debian или Ubuntu, для этого используйте такую команду:

apt-get install cryptsetup

В дистрибутивах, основанных на Red Hat это будет выглядеть так:

yum install cryptsetup-luks

Синтаксис запуска команды такой:

$ cryptsetup опции операция параметры_операции

Рассмотрим основные операции, которые можно сделать с помощью этой утилиты:

- luksFormat — создать зашифрованный раздел luks linux

- luksOpen — подключить виртуальное устройство (нужен ключ)

- luksClose — закрыть виртуальное устройство luks linux

- luksAddKey — добавить ключ шифрования

- luksRemoveKey — удалить ключ шифрования

- luksUUID — показать UUID раздела

- luksDump — создать резервную копию заголовков LUKS

Параметры операции зависят от самой операции, обычно это либо физическое устройство, с которым нужно произвести действие, либо виртуальное или и то и другое. Еще не все понятно, но на практике, я думаю, вы со всем разберетесь.

Шифрование диска Linux

Теория пройдена, все инструменты готовы. Теперь рассмотрим шифрование раздела linux. Перейдем к настройке жесткого диска. Обратите внимание, что это удалит все данные из диска или раздела, который вы собираетесь зашифровать. Так что если там есть важные данные, лучше скопируйте их в более надежное место.

Создание раздела

В этом примере мы будем шифровать раздел /dev/sda6, но вместо него вы можете использовать целый жесткий диск или просто один файл, заполненный нулями. Создаем шифрованный раздел:

cryptsetup -y -v luksFormat /dev/sda6

WARNING!

========

This will overwrite data on /dev/sda6 irrevocably.

Are you sure? (Type uppercase yes): YES

Enter LUKS passphrase:

Verify passphrase:

Command successful.

Эта команда выполнит инициализацию раздела, установит ключ инициализации и пароль. Указывайте такой пароль, чтобы его потом не забыть.

Выполните такую команду чтобы открыть только что созданный раздел с помощью модуля dm-crypt в /dev/mapper, для этого понадобится ввести пароль, с которым выполнялось шифрование luks linux:

Enter passphrase for /dev/sda6

Теперь вы можете увидеть новое виртуальное устройство /dev/mapper/backup2 созданное с помощью команды luksFormat:

ls -l /dev/mapper/backup2

lrwxrwxrwx 1 root root 7 Oct 19 19:37 /dev/mapper/backup2 -> ../dm-0

Чтобы посмотреть состояние устройства выполните:

cryptsetup -v status backup2

/dev/mapper/backup2 is active.

type: LUKS1

cipher: aes-cbc-essiv:sha256

keysize: 256 bits

device: /dev/sda6

offset: 4096 sectors

size: 419426304 sectors

mode: read/write

Command successful.

А с помощью следующей команды вы можете сделать резервную копию заголовков LUKS на всякий случай:

cryptsetup luksDump /dev/sda6

Ну, можно сказать, раздел готов. И что самое интересное, теперь вы можете им пользоваться так же, как и любым другим обычным разделом в каталоге /dev. Его можно форматировать с помощью стандартных утилит, записывать на него данные, изменять или проверять файловую систему и т д. Нельзя только изменить размер. То есть все полностью прозрачно, как и сказано в начале статьи.

Форматирование раздела

Давайте для начала отформатируем диск. Для надежности, чтобы стереть все данные, которые были в этом месте раньше, перезапишем наш шифрованный раздел linux нулями. Это уменьшит вероятность взлома шифрования, через увеличение количества случайной информации. Для этого выполните:

dd if=/dev/zero of=/dev/mapper/backup2

Работа утилиты может занять несколько часов, чтобы иметь возможность наблюдать за процессом, используйте pv:

pv -tpreb /dev/zero | dd of=/dev/mapper/backup2 bs=128M

Когда процесс завершится мы можем отформатировать устройство в любую файловую систему. Например, отформатируем в ext4:

mkfs.ext4 /dev/mapper/backup2

Как видите, все команды cryptsetup применяются к физическому разделу, в то время как остальные команды для работы с дисками — к нашему виртуальному.

Монтирование раздела

Теперь можно примонтировать только, что созданную файловую систему:

$ mount /dev/mapper/backup2 /backup2

Отключение раздела

Все работает, но как отключить устройство и защитить данные. Для этого выполните:

cryptsetup luksClose backup2

Повторное монтирование

Чтобы снова получить возможность работать с зашифрованным разделом с помощью LUKS linux необходимо опять его открыть:

cryptsetup luksOpen /dev/sda6 backup2

Теперь можем монтировать:

mount /dev/mapper/backup2 /backup2

Проверить файловую систему luks

Поскольку после открытия раздела с помощью luks linux, этот раздел воспринимается системой, как и все другие, вы можете просто использовать утилиту fsck:

sudo umount /backup2

$ fsck -vy /dev/mapper/backup2

$ mount /dev/mapper/backup2 /backu2

Изменить парольную фразу luks

Шифрование дисков Linux выполняется с определенной парольной фразой, но вы можете ее изменить. Даже больше, вы можете создать до восьми разных парольных фраз. Для изменения выполнив следующие команды. Сначала сделаем резервную копию заголовков LUKS:

cryptsetup luksDump /dev/sda6

Затем создадим новый ключ:

cryptsetup luksAddKey /dev/sda6

Enter any passphrase:

Enter new passphrase for key slot:

Verify passphrase:

И удалим старый:

cryptsetup luksRemoveKey /dev/sda6

Сейчас вам придется ввести еще старый пароль.

Выводы

Вот и все теперь вы знаете как зашифровать раздел в Linux, а также понимаете как все это работает. Кроме того, шифрование дисков в Linux по алгоритму LUKS открывает широкие возможности для полного шифрования устанавливаемой системы.

Плюсы:

- LUKS шифрует все блочное устройство, и поэтому очень хорошо подходит для защиты содержимого переносных устройств, таких как мобильные телефоны, съемные носители или жесткие диски ноутбуков.

- Вы можете использовать на серверах NAS для защиты резервных копий

- Процессоры Intel и AMD с AES-NI (Advanced Encryption Standard) имеют набор команд, которые могут ускорить процесс шифрования на основе dm-crypt в ядре Linux начиная с 2.6.32.

- Работает в том числе и с разделом подкачки, так что ваш ноутбук может использовать функцию спящего режима, или гибернации полностью безопасно.

Минусы:

- LUKS поддерживает шифрование только до восьми паролей. Это значит что только восемь пользователей с разными паролями могут иметь доступ к устройству.

- LUKS не рекомендуется для приложений, требующих шифрование на уровне файлов.

В последнее время большую популярность получили ноутбуки благодаря доступной цене и высокой производительности. И пользователи часто пользуются ими за пределами охраняемых помещений либо оставляют без присмотра. А это значит, что становится крайне насущным вопрос обеспечения недоступности для посторонних личной информации на системах под управлением ОС Windows. Простая установка пароля на вход в систему тут не поможет. А шифрование отдельных файлов и папок(почитайте про то, ) — слишком рутинное занятие. Поэтому наиболее удобным и надежным средством является . При этом можно сделать шифрованным только один из разделов, и держать приватные файлы и программы на нем. Более того, такой раздел можно сделать скрытым, не присваивая ему дисковой буквы. Такой раздел внешне будет выглядеть как неформатированный, и тем самым не привлекать к себе внимания злоумышленников, что особенно эффективно, так как лучший способ уберечь секретную информацию — это скрыть сам факт ее наличия.

Как работает шифрование жесткого диска

Общий принцип такой: программа шифрования делает образ файловой системы и помещает всю эту информацию в контейнер, содержимое которого шифруется. Таким контейнером может быть как простой файл, так и раздел на дисковом устройстве. Использование шифрованного файла-контейнера удобно тем, что такой файл можно скопировать в любое удобное место и продолжить работу с ним. Такой подход удобен при хранении небольшого объема информации. Но если размер контейнера будет несколько десятков гигабайт, то его мобильность становится весьма сомнительной, и к тому же такой огромный размер файла выдает факт содержания в нем какой-то полезной информации. Поэтому более универсальным подходом является шифрование целого раздела на жестоком диске.

Существует много разных программ для этих целей. Но наиболее известной и надежной считается TrueCrypt . Поскольку эта программа имеет открытые исходные коды, то это означает, что в ней нет закладок от производителей, позволяющих получить доступ к шифрованным данным через недокументированный «черный ход». К сожалению ходят предположения, что создателей программы TrueCrypt вынудили отказаться от дальнейшей разработки и передать эстафету проприоретарным аналогам. Тем не менее последняя надежная версия 7.1a остается вполне работоспособной на всех версиях ОС Windows, и большинство пользователей пользуются именно этой версией.

Внимание!!! Последняя актуальная версия — 7.1a (ссылка для скачивания ). Не используйте «урезанную» версию 7.2 (проект закрыли, а на официальном сайте программы предлагают выполнить переход с TrueCrypt на Bitlocker и доступна как раз только версия 7.2).

Создание шифрованного диска

Рассмотрим стандартный подход при шифровании разделов. Для этого нам понадобится неиспользуемый раздел на жестком диске либо флешке. Для этой цели можно освободить один из логических дисков. Собственно говоря, если свободного раздела не имеется, то можно будет в процессе создания шифрованного диска выбрать шифрование диска без форматирования, и сохранить имеющиеся данные. Но это дольше по времени и есть небольшой риск потерять данные в процессе шифрования, если допустим компьютер зависнет.

Если требуемый раздел на дисковом устройстве подготовлен, то теперь можно запустить программу TrueCrypt и выбрать пункт меню «Создать новый том».

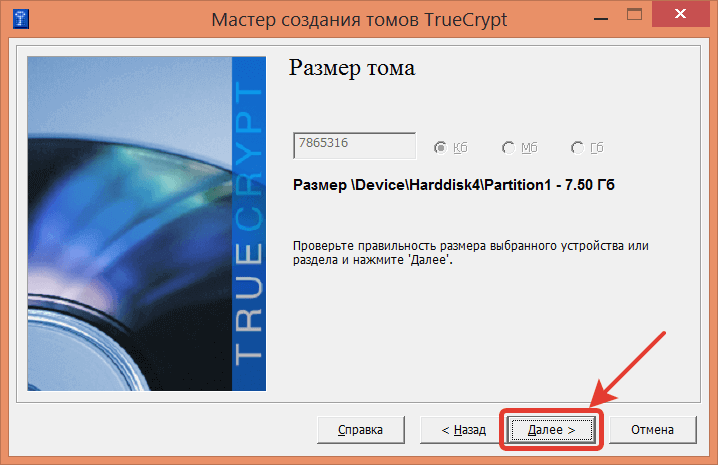

Поскольку нас интересует хранение данных не в файле-контейнере, а в разделе диска, то выбираем пункт «Зашифровать несистемный раздел/диск» и обычный вид шифрования тома.

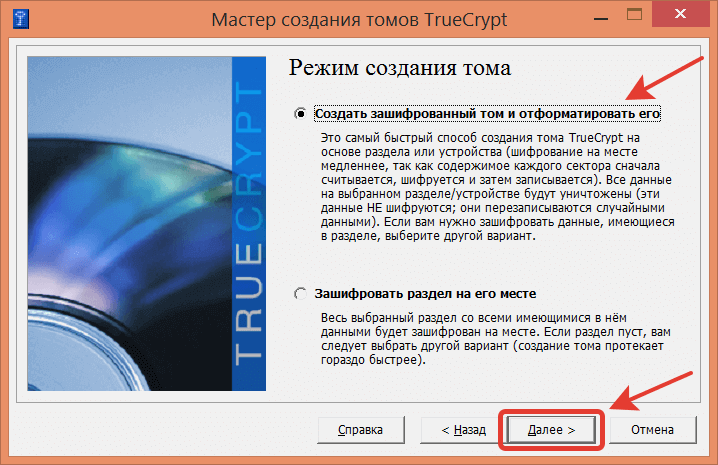

На этом этапе появляется упомянутая возможность выбора — шифровать имеющиеся в разделе данные или форматировать его без сохранения информации.

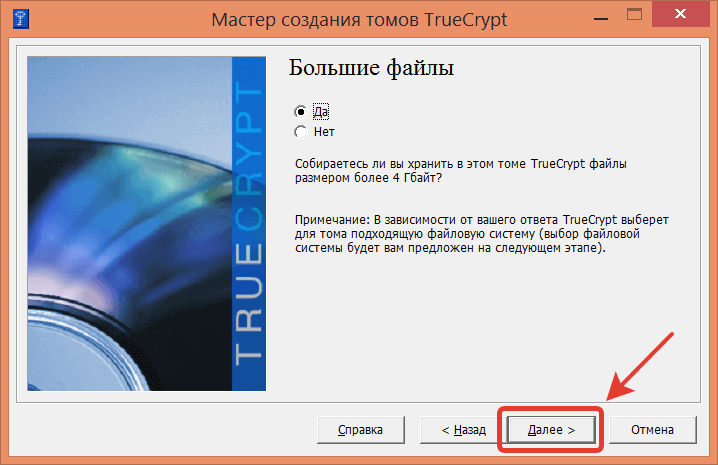

После этого программа спрашивает, какими алгоритмами производить шифрование. Для бытовых нужд большой разницы тут нет — можно выбрать любой из алгоритмов или связку из них.

Только при этом стоит учитывать, что при применении связки из нескольких алгоритмов требуется больше вычислительных ресурсов при работе с шифрованным диском — и соответственно скорость чтения и записи падает. Если компьютер недостаточно мощный, то имеет смысл нажать на кнопку тест, чтобы выбрать оптимальный алгоритм для своего компьютера.

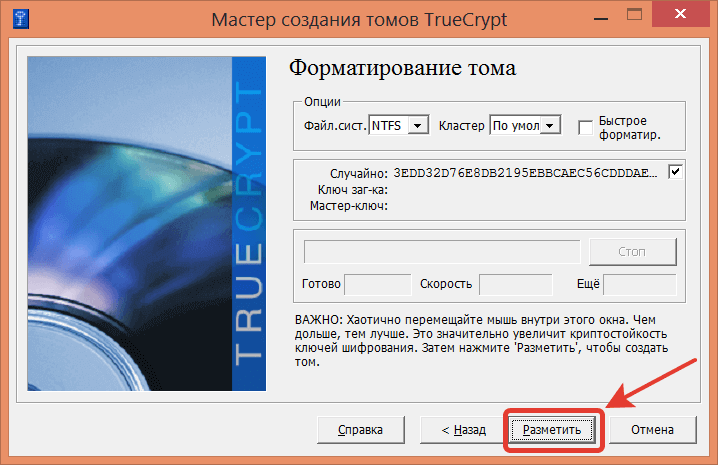

Следующим этапом является непосредственно процесс форматирования шифрованного тома.

Теперь остается подождать, пока программа закончит шифрование жесткого диска.

Стоит отметить, что на этапе задания пароля можно в качестве дополнительной защиты задать ключевой файл. В этом случае доступ к шифрованной информации будет возможен только при наличии этого ключевого файла. Соответственно, если этот файл хранится на другом компьютере в локальной сети, то при потере ноутбука с шифрованным диском или флешки никто не сможет получить доступ к секретным данным, даже если бы подобрал пароль — ведь ключевого файла ни на самом ноутбуке ни на флешке нет.

Скрытие шифрованного раздела

Как уже упоминалось, выгодным преимуществом шифрованного раздела является то, что в операционной системе он позиционируется как неиспользуемый и неформатированный. И нет никаких указаний на то, что в нем есть шифрованная информация. Единственный способ это выяснить — использовать специальные программы по криптоанализу, умеющие по высокой степени хаотичности битовых последовательностей сделать заключение, что в разделе имеются шифрованные данные. Но если Вы не потенциальная мишень для спецслужб, то такая угроза компрометации Вам вряд ли грозит.

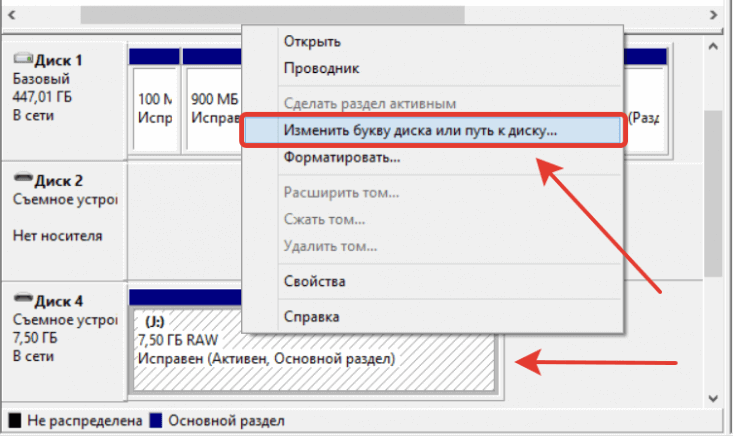

А вот для дополнительной защиты от простых обывателей имеет смысл спрятать шифрованный раздел из перечня доступных букв дисков. Тем более что все равно обращение к диску напрямую по его букве ничего не даст и требуется только в случае удаления шифрования путем форматирования. Для открепления тома от используемой буквы следует в «Панели управления» зайти в раздел «Управление компьютером / Управление дисками» и вызвав контекстное меню для нужного раздела выбрать пункт «Изменить букву диска или путь к диску...», где и получится убрать привязку.

![]()

После этих манипуляций шифрованный раздел не будет виден в проводнике Windows и других файловых менеджерах. А наличие среди нескольких разнообразных системных разделов одного безымянного и «неформатированного» вряд ли вызовет интерес у посторонних.

Использование шифрованного диска

Чтобы использовать шифрованное устройство как обычный диск, необходимо его подключить. Для этого в главном окне программы следует нажать правой кнопкой мыши на одной из доступных букв дисков и выбрать пункт меню «Выбрать устройство и смонтировать...»

После этого нужно отметить зашифрованное ранее устройство и указать пароль.

В результате в обозревателе Windows должен появиться новый диск с выбранной буквой (в нашем случае это диск X).

И теперь с этим диском получится работать как и с любым обычным логическим диском. Главное после окончания работы не забыть либо выключить компьютер, либо закрыть программу TrueCrypt, либо отключить шифрованный раздел — ведь пока диск подключен, любой пользователь может получить доступ к расположенным на нем данным. Отключить раздел можно нажав кнопку «Размонтировать».

Итоги

Использование программы TrueCrypt позволит Вам произвести шифрование жесткого диска и тем самым скрыть Ваши приватные файлы от посторонних, если вдруг кто-то получит доступ к Вашей флешке или жесткому диску. А расположение шифрованной информации на неиспользуемом и скрытом разделе создает дополнительный уровень защиты, так как непосвященный круг лиц может и не догадываться, что на одном из разделов хранится секретная информация. Такой метод защиты приватных данных подойдет в подавляющем большинстве случаев. И только если за Вами производится целенаправленная слежка с угрозой применения насилия для получения пароля, то Вам могут понадобиться более изощренные методы защиты, такие как стеганография и скрытые тома TrueCrypt (с двумя паролями).